運(yùn)營(yíng)商在DDoS攻擊防御方面的需求背景

近年來(lái),廣域網(wǎng)技術(shù)的蓬勃發(fā)展,網(wǎng)絡(luò)已經(jīng)成為人們生活中不可或缺的一部分,或者說(shuō)網(wǎng)絡(luò)已經(jīng)是一個(gè)人們離不開(kāi)的“虛擬”的社會(huì)。能否提供令人滿意的網(wǎng)絡(luò)服務(wù)質(zhì)量,已經(jīng)成為運(yùn)營(yíng)商在競(jìng)爭(zhēng)中立于不敗之地的關(guān)鍵所在。目前高速?gòu)V泛連接的網(wǎng)絡(luò)不僅給廣大用戶帶來(lái)了方便,也為DDoS攻擊創(chuàng)造了極為有利的條件。而且由于各類DDoS工具的不斷發(fā)展,使得實(shí)施DDoS攻擊變得非常簡(jiǎn)單,各類攻擊工具可以從網(wǎng)絡(luò)中隨意下載,只要使用者稍有網(wǎng)絡(luò)知識(shí),便可發(fā)起攻擊。國(guó)內(nèi)外的一些網(wǎng)站上“僵尸網(wǎng)絡(luò)”甚至被標(biāo)價(jià)出售,這些新的趨勢(shì)都使得發(fā)動(dòng)大規(guī)模DDoS攻擊越來(lái)越容易,而以不正當(dāng)?shù)纳虡I(yè)行為為目的的攻擊也不斷出現(xiàn)。

拒絕服務(wù)攻擊的破壞力波及到越來(lái)越多依賴于互聯(lián)網(wǎng)業(yè)務(wù)的用戶,分布式拒絕服務(wù)攻擊(DDoS)更可以利用僵尸網(wǎng)絡(luò),發(fā)起更大規(guī)模的海量攻擊,成為令人畏懼的攻擊方式。對(duì)于DDoS攻擊,有多種分類方式,例如流量型DDoS攻擊(如SYNFlood、UDPFlood、ICMPFlood、ACKFlood等)、應(yīng)用層的DDoS攻擊(如HttpGetFlood、連接耗盡、CC等)、慢速DDoS攻擊以及基于漏洞的DDoS攻擊。運(yùn)營(yíng)商網(wǎng)絡(luò)上經(jīng)常會(huì)發(fā)生多種類型的攻擊,而且攻擊流量巨大,因此會(huì)帶來(lái)的嚴(yán)重的損害:

1、服務(wù)器資源耗盡:海量的SynFlood等DDOS攻擊會(huì)造成運(yùn)營(yíng)商自身的以及重要客戶的關(guān)鍵服務(wù)器資源耗盡,造成關(guān)鍵業(yè)務(wù)應(yīng)用的中斷,如DNS、WEB等。從而引起大面積的Internet訪問(wèn)故障和應(yīng)用停止。給運(yùn)營(yíng)商的業(yè)務(wù)和信譽(yù)帶來(lái)巨大損害,以及運(yùn)營(yíng)商及其用戶的經(jīng)濟(jì)上的無(wú)法估量的損失。

2、帶寬資源耗盡:運(yùn)營(yíng)商骨干帶寬資源較為充裕,但是下級(jí)客戶接入的帶寬資源有限。大規(guī)模的DDOS攻擊可以輕易將客戶接入的帶寬完全占用,DDOS攻擊流量從各個(gè)攻擊點(diǎn)到受害目標(biāo)之間網(wǎng)絡(luò)數(shù)據(jù)傳送需要經(jīng)過(guò)電信運(yùn)營(yíng)商的網(wǎng)絡(luò),大量攻擊流量通過(guò)電信運(yùn)營(yíng)商的網(wǎng)絡(luò)流至目標(biāo)主機(jī),而沿途所經(jīng)過(guò)運(yùn)營(yíng)商網(wǎng)絡(luò)往往也受到了極大的傷害,攻擊流量超過(guò)沿途網(wǎng)絡(luò)設(shè)備的處理能力,必然導(dǎo)致服務(wù)中斷或延遲,或者客戶無(wú)法訪問(wèn)Internet。

現(xiàn)有DDOS攻擊解決方法不足黑洞路由黑洞技術(shù)是服務(wù)提供商將指向某一企業(yè)的數(shù)據(jù)包截流后改變數(shù)據(jù)包路由方向引進(jìn)“黑洞”并丟棄,但是此方法使合法的數(shù)據(jù)包和攻擊數(shù)據(jù)一起被丟棄,所以黑洞路由不能算是一種好的解決方案。

增加鏈路帶寬及冗余增加鏈路帶寬資源可以從兩個(gè)方面考慮,一是在客戶接入端,二是城域網(wǎng)承載部分。如果從客戶接入端考慮,客戶接入的帶寬一般都比較有限,即使增加冗余的鏈路,也很難抵御DDoS攻擊流量的提升,容易將整條接入線路占滿。如果從運(yùn)營(yíng)商端考慮,運(yùn)營(yíng)商為保證其用戶的帶寬應(yīng)用,采取了如擴(kuò)充其鏈路的帶寬,購(gòu)置負(fù)載均衡設(shè)備,擴(kuò)展鏈路的數(shù)量及設(shè)備數(shù)量以增加冗余度等。但這種方法一是投入成本太大,往往需要付出高額的費(fèi)用,投資收益比太低。二是無(wú)法從根本上解決問(wèn)題,因?yàn)楝F(xiàn)在發(fā)起DDoS攻擊越來(lái)越容易,而網(wǎng)絡(luò)上可被利用的攻擊資源幾乎沒(méi)有限制,新增的帶寬很容易就被更大的DDoS流量占用。三是對(duì)于應(yīng)用層的攻擊,增加帶寬的方法是沒(méi)有意義的。 DDOS攻擊手工響應(yīng)防護(hù)手工防護(hù)DDOS攻擊首先是效率低,只能應(yīng)對(duì)小的攻擊,不能有效分離攻擊流量和正常流量,這樣做出的防護(hù)也會(huì)使正常訪問(wèn)受影響,追查攻擊源頭困難,往往要涉及多級(jí)的電信運(yùn)營(yíng)商,從電信運(yùn)營(yíng)商的管理層次以及遇到攻擊時(shí)的響應(yīng)時(shí)間來(lái)看,都是不可能的。而且這類由城域網(wǎng)運(yùn)維人員手工進(jìn)行的防護(hù)措施,往往需要管理員有較高的相關(guān)知識(shí)水平,且操作復(fù)雜繁瑣,在攻擊發(fā)生時(shí)會(huì)極大的增加運(yùn)維部門(mén)的工作量。

DDOS攻擊時(shí)長(zhǎng)與流量生態(tài)化雖然運(yùn)營(yíng)商網(wǎng)絡(luò)通道充沛,但是超大流量的流量攻擊近年隨著攻擊成本的不斷降低屢見(jiàn)不鮮,同時(shí)網(wǎng)絡(luò)攻擊時(shí)長(zhǎng)針對(duì)客戶業(yè)務(wù)的特點(diǎn)也逐步更有針對(duì)性,一旦業(yè)務(wù)高峰時(shí)段網(wǎng)絡(luò)管道擁堵,業(yè)務(wù)癱瘓、服務(wù)器崩潰,勢(shì)必造成客戶投訴增多乃至流失。

DDOS影響越來(lái)越多的業(yè)務(wù)互聯(lián)網(wǎng)接入業(yè)務(wù):包括集團(tuán)客戶互聯(lián)網(wǎng)專線接入、WLAN熱點(diǎn)接入、小區(qū)寬帶接入等;集團(tuán)客戶虛擬專網(wǎng)業(yè)務(wù):為集團(tuán)客戶提供二層和三層的虛擬專網(wǎng)業(yè)務(wù);語(yǔ)音和媒體類業(yè)務(wù);IDC接入的省網(wǎng)或城域網(wǎng)。

投資成本高收效甚微防火墻、IPS/IDS、UTM等各種類型安全設(shè)備,造成投資和維護(hù)成本持續(xù)升高,需要專業(yè)的DDoS設(shè)備。已有的投資和收益不能成正比,對(duì)于安全投資明顯動(dòng)力不足,帶來(lái)的惡性循環(huán)為投資減少,防護(hù)能力無(wú)法跟上市場(chǎng)需求和技術(shù)發(fā)展。

運(yùn)營(yíng)商在DDoS攻擊防御方面的安全需求

運(yùn)營(yíng)商DDoS攻擊防御業(yè)務(wù)系統(tǒng)建設(shè)需求遵循以下原則:

先進(jìn)性和合理性:應(yīng)選用先進(jìn)、成熟的技術(shù)和解決方案,在功能、性能和成本等多方面爭(zhēng)取達(dá)到均衡;

可靠性:考慮到DDoS攻擊防護(hù)服務(wù)是保障某電信基礎(chǔ)和運(yùn)營(yíng)網(wǎng)絡(luò)的重要服務(wù),方案應(yīng)保證服務(wù)的可靠性,包括節(jié)點(diǎn)間的可靠性和節(jié)點(diǎn)內(nèi)部可靠性等,避免單點(diǎn)隱患;

安全性:DDoS攻擊防御業(yè)務(wù)平臺(tái)為其他平臺(tái)提供足夠的安全防護(hù),同時(shí)方案應(yīng)充分考慮自身平臺(tái)的安全防護(hù)能力;

可管理:系統(tǒng)具備可管理性,業(yè)務(wù)平臺(tái)和網(wǎng)管平臺(tái)分離,網(wǎng)管平臺(tái)可對(duì)多種系統(tǒng)和設(shè)備進(jìn)行管理,并和其他支撐系統(tǒng)有效融合;

更高的、可擴(kuò)展的處理能力:目前大型城域網(wǎng)的出口帶寬都達(dá)到了上百甚至幾百Gbps,運(yùn)營(yíng)商IDC的出口帶寬很多也都超過(guò)幾十Gbps。與此同時(shí),攻擊者能夠使用的帶寬資源也在飛速增加。單次達(dá)到1000Gbps的攻擊已經(jīng)出現(xiàn)。在這種異常流量涌現(xiàn)的情況下,必然要求異常流量清洗系統(tǒng)具備更高的處理能力。

可靠性:考慮到DDoS攻擊防護(hù)服務(wù)是保障某電信基礎(chǔ)和運(yùn)營(yíng)網(wǎng)絡(luò)的重要服務(wù),方案應(yīng)保證服務(wù)的可靠性,包括節(jié)點(diǎn)間的可靠性和節(jié)點(diǎn)內(nèi)部可靠性等,避免單點(diǎn)隱患;

針對(duì)應(yīng)用層攻擊的檢測(cè)和清洗:針對(duì)應(yīng)用層攻擊,尤其是HTTP/HTTPS、VOIP、DNS攻擊越來(lái)越普遍的情況,異常流量處理設(shè)備在應(yīng)用層攻擊檢測(cè)上需要更加全面、準(zhǔn)確。更多的應(yīng)用層攻擊針對(duì)協(xié)議漏洞采用了新的攻擊手法,這些手法一般不會(huì)表現(xiàn)出明顯的流量異常,比如DNS遞歸域名攻擊和HTTP慢速攻擊等。這對(duì)于異常流量清洗系統(tǒng)的檢測(cè)部分提出了很高的要求,既要能通過(guò)流量分析的方式及時(shí)發(fā)現(xiàn)流量型攻擊,又要能通過(guò)深度內(nèi)容檢測(cè)的方式,發(fā)現(xiàn)隱藏的很深的應(yīng)用層攻擊。

確保云數(shù)據(jù)中心網(wǎng)絡(luò)的安全:對(duì)于數(shù)據(jù)中心的經(jīng)營(yíng)者來(lái)說(shuō),基礎(chǔ)設(shè)施的安全同用戶數(shù)據(jù)安全同樣重要,比傳統(tǒng)計(jì)算時(shí)代的挑戰(zhàn)更高。作為云計(jì)算基礎(chǔ)設(shè)施的數(shù)據(jù)中心必然會(huì)成為黑客的攻擊重點(diǎn),在云計(jì)算環(huán)境中,黑客的攻擊目標(biāo)更加明確,因此也更難于防范,異常流量管理系統(tǒng)必須能夠準(zhǔn)確檢測(cè)到針對(duì)應(yīng)用威脅,并且能夠?qū)Ω邘掝惖墓糇龅娇焖夙憫?yīng)。

針對(duì)下一代網(wǎng)絡(luò)攻擊的檢測(cè):為了滿足IPv6下一代互聯(lián)網(wǎng)的大規(guī)模應(yīng)用,新一代的異常流量管理系統(tǒng)必須要適應(yīng)IPv6網(wǎng)絡(luò)的需要,能夠檢測(cè)和清洗IPv6部署下發(fā)生的DDoS攻擊。如前所述,在IPv6網(wǎng)絡(luò)中的攻擊比IPv4網(wǎng)絡(luò)中只多不少,在目前IPv4應(yīng)用上存在的威脅在IPv6應(yīng)用上同樣存在。但I(xiàn)Pv6有自己特有的安全脆弱性,如ICMPv6漏洞、沖突地址檢測(cè)(DAD)機(jī)制、鄰居發(fā)現(xiàn)協(xié)議(NDP)等等。IPv6的上述脆弱性,決定了下一代互聯(lián)網(wǎng)環(huán)境下的攻擊和抵抗會(huì)更加激烈。

這些都使得逆向追蹤攻擊源的追蹤技術(shù)成為網(wǎng)絡(luò)主動(dòng)防御體系中的重要一環(huán),它對(duì)于最小化攻擊的當(dāng)前效果、威懾潛在的網(wǎng)絡(luò)攻擊都有著至關(guān)重要的作用。

中新運(yùn)營(yíng)商DDoS攻擊防御解決方案特點(diǎn)

一級(jí)運(yùn)營(yíng)商管理運(yùn)營(yíng)豐富的骨干網(wǎng)帶寬資源,對(duì)于大流量及超大流量DDoS攻擊具有先天性的壓制優(yōu)勢(shì),中新網(wǎng)安推出的運(yùn)營(yíng)商級(jí)DDoS攻擊防護(hù)產(chǎn)品,提供了相關(guān)解決方案。憑借該方案,可以通過(guò)4種方式實(shí)現(xiàn)大流量壓制,包括國(guó)內(nèi)網(wǎng)間攻擊阻斷、國(guó)際網(wǎng)間攻擊阻斷、國(guó)內(nèi)網(wǎng)間+國(guó)際網(wǎng)間攻擊阻斷、全網(wǎng)攻擊阻斷。另外憑借骨干網(wǎng)的多層級(jí)架構(gòu),中新網(wǎng)安產(chǎn)品還可實(shí)現(xiàn)近源清洗,即快速發(fā)現(xiàn)攻擊源并靠近攻擊源所在骨干節(jié)點(diǎn)實(shí)施流量清洗,進(jìn)而實(shí)現(xiàn)縱深防護(hù)。

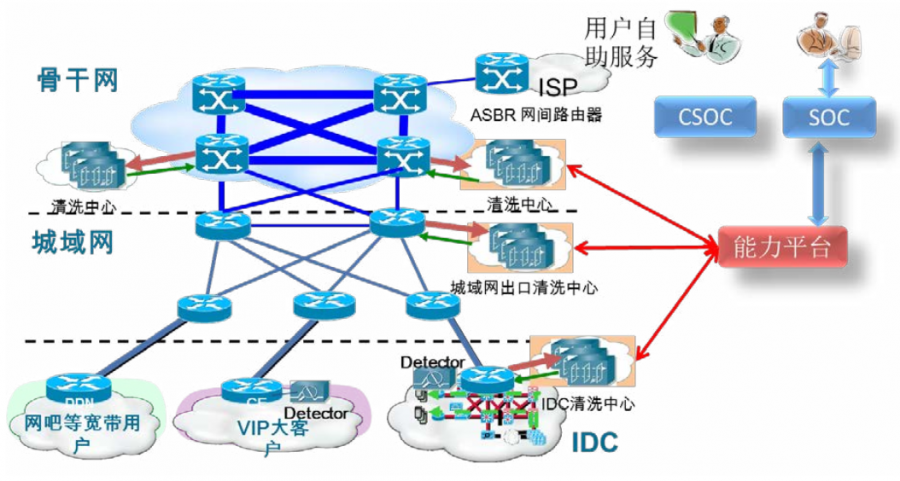

攻擊分析DDoS攻擊主要分為流量型和連接型攻擊,流量攻擊是已消耗網(wǎng)絡(luò)帶寬或使用大量的數(shù)據(jù)包淹沒(méi)某個(gè)設(shè)備或服務(wù)器,在這種高負(fù)荷下不能處理合法請(qǐng)求最終導(dǎo)致崩潰,流量攻擊的普遍形式是大量數(shù)據(jù)包攻擊,這種攻擊也普遍使用源地址欺騙的方式使檢測(cè)防護(hù)更加困難;而連接型攻擊是已消耗服務(wù)器的性能為目的達(dá)到拒絕服務(wù),基于會(huì)話的攻擊、DNS攻擊、httpGET攻擊為典型。黑客進(jìn)入被控制主機(jī)后,進(jìn)一步向已在互聯(lián)網(wǎng)上感染僵尸程序的主機(jī)發(fā)出控制命令,集中向目標(biāo)受害主機(jī)攻擊而隨著僵尸主機(jī)控制的越來(lái)越多去往目標(biāo)電信網(wǎng)絡(luò)流量越來(lái)越大,受害主機(jī)資源消耗越來(lái)越多導(dǎo)致接入目標(biāo)主機(jī)運(yùn)營(yíng)商城域網(wǎng)所經(jīng)過(guò)的骨干網(wǎng)的帶寬資源充斥著大量的攻擊流量,往往黑客在達(dá)到目的的同時(shí)電信運(yùn)營(yíng)商的網(wǎng)絡(luò)受到了嚴(yán)重的傷害,輕則接入網(wǎng)用戶受到影響,重則引起整個(gè)運(yùn)營(yíng)商的骨干網(wǎng)電路飽和,甚至影響到單個(gè)城域網(wǎng)訪問(wèn)中斷。運(yùn)營(yíng)商在查找源頭時(shí),也很難追蹤到最終的黑客。 防護(hù)原則根據(jù)網(wǎng)絡(luò)的特點(diǎn)和攻擊行為與路徑的分析,某運(yùn)營(yíng)商防護(hù)原則是: · 重能夠?qū)崟r(shí)監(jiān)測(cè)并阻斷攻擊; · 具備良好的擴(kuò)展性,已備后期擴(kuò)展; · 具備很高可靠性,設(shè)備集群部署; · 系統(tǒng)分為多級(jí)防護(hù),運(yùn)營(yíng)商出口為大型流量防護(hù),其他IDC也有相應(yīng)的防護(hù)。 部署方案某某運(yùn)營(yíng)商網(wǎng)絡(luò)結(jié)構(gòu)一般來(lái)說(shuō)分三級(jí),由國(guó)家級(jí)骨干網(wǎng),省級(jí)骨干網(wǎng),地市級(jí)城域網(wǎng)組成。國(guó)家級(jí)骨干網(wǎng)負(fù)責(zé)與其它國(guó)內(nèi)、國(guó)際運(yùn)營(yíng)商互聯(lián);省級(jí)骨干網(wǎng)接入地市級(jí)城域網(wǎng),同時(shí)接入一些大型ISP類大客戶,城域網(wǎng)負(fù)責(zé)IDC機(jī)房、行業(yè)大客戶、企業(yè)客戶、大眾客戶的接入是各級(jí)互聯(lián)網(wǎng)的流量發(fā)源地,也是業(yè)務(wù)接入最復(fù)雜,管理最為復(fù)雜的網(wǎng)絡(luò),也是受攻擊的目標(biāo)主機(jī)或攻擊流量產(chǎn)生的接入網(wǎng)。根據(jù)網(wǎng)絡(luò)結(jié)構(gòu)特點(diǎn)電信運(yùn)營(yíng)商主動(dòng)防御DDoS攻擊的思路需要做到骨干、省級(jí)、地市級(jí)大型城域網(wǎng)之間進(jìn)行聯(lián)動(dòng),在國(guó)家骨干網(wǎng)核心、省級(jí)骨干網(wǎng)、地市級(jí)大型城域網(wǎng)骨干部署異常流量清洗中心,在三級(jí)網(wǎng)絡(luò)內(nèi)都需部署相應(yīng)的DDoS異常流量檢測(cè)模塊,當(dāng)大面積攻擊產(chǎn)生時(shí),地市接入目標(biāo)網(wǎng)絡(luò)主動(dòng)監(jiān)測(cè),主動(dòng)清洗異常流量。

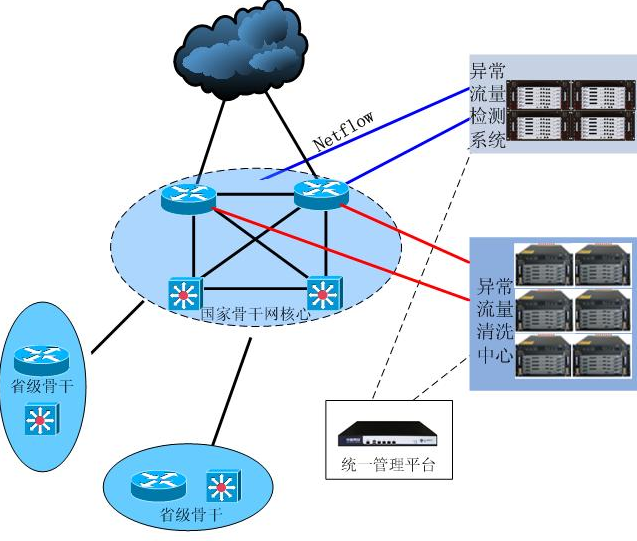

針對(duì)國(guó)家骨干網(wǎng)DDoS防御方案

國(guó)家骨干網(wǎng)連接國(guó)際和國(guó)內(nèi)多個(gè)運(yùn)營(yíng)商,覆蓋整個(gè)國(guó)家的互聯(lián)網(wǎng),針對(duì)國(guó)家骨干網(wǎng)建立多個(gè)DDoS異常流量清洗中心(清洗中心由多臺(tái)金盾單臺(tái)100G設(shè)備集群),針對(duì)國(guó)際間外來(lái)攻擊流量進(jìn)行清洗,通過(guò)部署的多個(gè)異常流量檢測(cè)設(shè)備,在監(jiān)測(cè)到有異常流量時(shí),通過(guò)心跳線通知流量清洗中心對(duì)攻擊流量牽引,清洗設(shè)備通過(guò)BGP協(xié)議發(fā)布更優(yōu)先的路由把攻擊流量牽引到清洗中心進(jìn)行清洗,清洗后再返回到目的網(wǎng)絡(luò)中。 針對(duì)運(yùn)營(yíng)商省級(jí)骨干網(wǎng)的DDOS防御方案省級(jí)骨干網(wǎng)網(wǎng)絡(luò)主要起到是匯聚各地市城域網(wǎng)流量的作用,上聯(lián)國(guó)家骨干網(wǎng),下聯(lián)省內(nèi)各地城域網(wǎng)、省級(jí)IDC機(jī)房接入、省級(jí)重要有ISP類大客戶接入等,在省級(jí)運(yùn)營(yíng)商部署多臺(tái)100GDDoS設(shè)備集群清洗中心對(duì)來(lái)自其他省的流量或者國(guó)內(nèi)其他運(yùn)營(yíng)商的流量進(jìn)行清洗.如下圖所示:

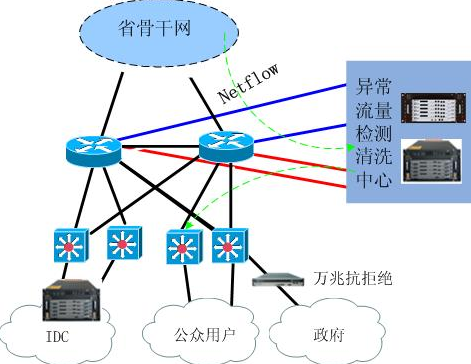

省級(jí)異常流量清洗中心可以主要承擔(dān)職責(zé)有來(lái)自同一個(gè)運(yùn)營(yíng)商內(nèi)網(wǎng)絡(luò)攻擊流量、在國(guó)家超級(jí)核心節(jié)點(diǎn)無(wú)法完全抵御的攻擊流量并直接對(duì)流量較小的地市城域網(wǎng)、省級(jí)IDC、省網(wǎng)接入重要BGP客戶進(jìn)行保護(hù)。也可以在整個(gè)項(xiàng)目部署初期對(duì)省內(nèi)所有接入的城域網(wǎng)進(jìn)行保護(hù)。 針對(duì)地級(jí)市運(yùn)營(yíng)商流量清洗方案一般地級(jí)市是直接連接各大IDC的路由出口、各大企業(yè)及小眾用戶的中心,直接下連有政府、金融、高校、企業(yè)的等用戶,目標(biāo)眾多也比較直接,所以這里是DDOS攻擊的集中地,通過(guò)部署流量檢測(cè)設(shè)備對(duì)整個(gè)流量的分析,聯(lián)動(dòng)流量清洗設(shè)備對(duì)網(wǎng)絡(luò)中的攻擊流量清洗,保證正常流量的通行,對(duì)大于防御能力的攻擊流量也可牽引到黑洞路由直接丟棄;各級(jí)IDC可直接把流量清洗設(shè)備旁路于網(wǎng)絡(luò)中。 方案簡(jiǎn)述本方案由異常流量監(jiān)測(cè)設(shè)備、異常流量清洗設(shè)備及統(tǒng)一管理設(shè)備組成,流量監(jiān)測(cè)設(shè)備和流量清洗系統(tǒng)通常采用分級(jí)部署,在骨干網(wǎng)出口處旁掛有多個(gè)大流量清洗中心,主要對(duì)大的異常流量、垃圾流量清洗,在運(yùn)營(yíng)商省級(jí)中心也有部署大型流量清洗設(shè)備來(lái)防護(hù)省級(jí)間或者運(yùn)營(yíng)商間的攻擊,通常在小型IDC的出口處、政府機(jī)構(gòu)和重要客戶串聯(lián)部署異常流量清洗系統(tǒng),主要針對(duì)具體業(yè)務(wù)的連接攻擊清洗,也可對(duì)從運(yùn)營(yíng)商過(guò)來(lái)的流量做進(jìn)一步清洗。統(tǒng)一管理設(shè)備可以對(duì)大量的分析和清洗集群設(shè)備進(jìn)行統(tǒng)一下發(fā)策略,統(tǒng)一查看。 其工作過(guò)程分為四個(gè)步驟:異常流量檢測(cè)設(shè)備檢測(cè)到DDoS攻擊后,自動(dòng)告知異常流量清洗設(shè)備進(jìn)行清洗,并向業(yè)務(wù)管理軟件平臺(tái)進(jìn)行告警; 異常流量清洗設(shè)備通過(guò)BGP或者OSPF等路由協(xié)議,將發(fā)往被攻擊目標(biāo)主機(jī)的所有通信牽引到異常流量清洗設(shè)備,由異常流量清洗設(shè)備進(jìn)行清洗; 清洗后的干凈流量回注到原來(lái)的網(wǎng)絡(luò)中,并通過(guò)策略路由或者M(jìn)PLSLSP等方式回注到正確的下一級(jí)網(wǎng)絡(luò)出口,正常到達(dá)訪問(wèn)目標(biāo)服務(wù)器; 當(dāng)攻擊結(jié)束后,異常流量清洗設(shè)備停止流量牽引,網(wǎng)絡(luò)恢復(fù)到正常狀態(tài)。

旁路清洗原理旁路部署通常都要增加流量分析設(shè)備,分析設(shè)備通過(guò)與清洗設(shè)備相連的心跳線發(fā)送清洗通知牽引某受保護(hù)的IP流量,清洗設(shè)備向其鄰接關(guān)系發(fā)送此IP的主機(jī)路由宣告,此時(shí)路由器更新路由表,并把主機(jī)的路由已經(jīng)指向清洗設(shè)備接口,之后的關(guān)于此主機(jī)IP的所有的流量都會(huì)直接轉(zhuǎn)發(fā)至清洗設(shè)備,清洗設(shè)備對(duì)流量進(jìn)行檢測(cè)、準(zhǔn)確地?cái)r截異常流量后,最后將過(guò)濾后的純凈流量再次通過(guò)注入或回注的方式將純凈的流量轉(zhuǎn)發(fā)到網(wǎng)絡(luò)中去。當(dāng)清洗設(shè)備發(fā)現(xiàn)某主機(jī)IP流量已經(jīng)正常了,清洗設(shè)備向路由器發(fā)送取消此IP的主機(jī)路由宣告,此時(shí)IP的流量又重新按原來(lái)的網(wǎng)絡(luò)路徑轉(zhuǎn)發(fā)到目的網(wǎng)絡(luò),旁路部署配置相對(duì)復(fù)雜,但系統(tǒng)網(wǎng)絡(luò)不發(fā)生變化,沒(méi)有單點(diǎn)故障。 方案特點(diǎn)全網(wǎng)分層部署,多點(diǎn)分工——解決所有攻擊防護(hù),不同的防護(hù)層次完成不同的任務(wù)。在運(yùn)營(yíng)商網(wǎng)絡(luò)要做到的是對(duì)海量DDoS攻擊的凈化,以保證核心鏈路的暢通與帶寬利用率,而針對(duì)IDC、大客戶接入等的保護(hù)更加重視對(duì)于應(yīng)用層的攻擊防護(hù)。

旁路工作方式——保障網(wǎng)絡(luò)的高可靠,避免單點(diǎn)故障隱患,高效、可靠處理海量DDoS攻擊。

多點(diǎn)清洗,集中管理——通過(guò)綜合管理設(shè)備,不僅能夠針對(duì)全網(wǎng)DDoS設(shè)備集中便捷管理,還能夠集中收集全網(wǎng)中DDoS檢測(cè)、防護(hù)設(shè)備所獲得的攻擊處理數(shù)據(jù),從而對(duì)全網(wǎng)DDoS攻擊事件進(jìn)行集中分析和呈現(xiàn),掌握全網(wǎng)DDoS攻擊防護(hù)動(dòng)態(tài)。 中新網(wǎng)安解決方案優(yōu)勢(shì)部署簡(jiǎn)單快速,無(wú)需任何復(fù)雜的網(wǎng)絡(luò)協(xié)議等配置,對(duì)現(xiàn)有網(wǎng)絡(luò)拓?fù)湔{(diào)整甚微。金盾抗拒絕服務(wù)系統(tǒng)采用了技術(shù)領(lǐng)先的高效率攻擊檢測(cè)&防護(hù)模塊,確保了上連鏈路的攻擊流量清洗,可有效保證了鏈路狀態(tài)無(wú)憂。

縮短了上聯(lián)網(wǎng)接入鏈路攻擊發(fā)現(xiàn)的時(shí)間,避免了機(jī)房工程師在應(yīng)用服務(wù)器遭受攻擊癱瘓后才發(fā)現(xiàn)、進(jìn)行處置的被動(dòng)局面,且對(duì)攻擊檢測(cè)準(zhǔn)確率幾乎100%。

在網(wǎng)絡(luò)中部署金盾抗拒絕服務(wù)系統(tǒng),可以過(guò)濾來(lái)自互聯(lián)網(wǎng)的大量流量型攻擊,如SYNFlood,UDPFlood,ICMPFlood,IGMPFlood,F(xiàn)ragmentFlood,等。既保障了網(wǎng)絡(luò)傳輸?shù)耐〞常瑯O大的提高網(wǎng)絡(luò)的利用率。

金盾抗拒絕服務(wù)系統(tǒng)內(nèi)置的web防護(hù)插件和game防護(hù)插件已經(jīng)應(yīng)用層協(xié)議保護(hù)模塊,有效的針對(duì)應(yīng)用層協(xié)議(FTP,SMTP,POP3,HTTP)攻擊做出防御處理,如HTTPProxy Flood,CCProxy Flood,ConnectionExhausted等。

金盾抗拒絕服務(wù)內(nèi)置的端口保護(hù)機(jī)制和安全規(guī)則設(shè)置,可以有效的封堵網(wǎng)絡(luò)蠕蟲(chóng)傳播的端口,阻止蠕蟲(chóng)病毒在網(wǎng)絡(luò)中的傳播。

|